| 神秘的HW到底是做什么的?一文帶你了解攻防演練 | 您所在的位置:網(wǎng)站首頁 › 73年屬牛的人是什么命五行屬性 › 神秘的HW到底是做什么的?一文帶你了解攻防演練 |

神秘的HW到底是做什么的?一文帶你了解攻防演練

|

攻防演練簡介

國家級攻防演練從2016年開始,已經(jīng)走過了6個年頭,它是由公安部組織的,這個網(wǎng)絡(luò)安全攻防演練集結(jié)了國家頂級的攻防力量,以不限制手段、路徑,進(jìn)行獲取權(quán)限并攻陷指定靶機(jī)為目的實戰(zhàn)攻防演練。 通過真實網(wǎng)絡(luò)中的攻防演練,可以全面評估目標(biāo)所在網(wǎng)絡(luò)的整體安全防護(hù)能力,檢驗防守方安全監(jiān)測、防護(hù)和應(yīng)急響應(yīng)機(jī)制及措施的有效性,鍛煉應(yīng)急響應(yīng)隊伍提升安全事件處置的能力。 攻防演練主要目標(biāo)涵蓋國家重要行業(yè)的關(guān)鍵信息基礎(chǔ)設(shè)施、每年覆蓋行業(yè)、單位、系統(tǒng)都在逐漸擴(kuò)大。 這個攻防演練時間一般持續(xù)2到3周。一般護(hù)網(wǎng)演練都是在白天工作日進(jìn)行,不過攻擊方是不分時間點在嘗試攻擊。 攻防演練的目的: 凈化企業(yè)或機(jī)構(gòu)的網(wǎng)絡(luò)環(huán)境、強(qiáng)化網(wǎng)絡(luò)安全意識;防攻擊、防破壞、防泄密、防重大網(wǎng)絡(luò)安全故障;檢驗企業(yè)關(guān)鍵基礎(chǔ)設(shè)施的安全防護(hù)能力;提升關(guān)鍵基礎(chǔ)設(shè)施的網(wǎng)絡(luò)安全防范能力和水平。防守方和攻擊方 攻防演練的主要的兩個角色就是防守方和攻擊方。 下面就梳理下防守方和攻擊方。

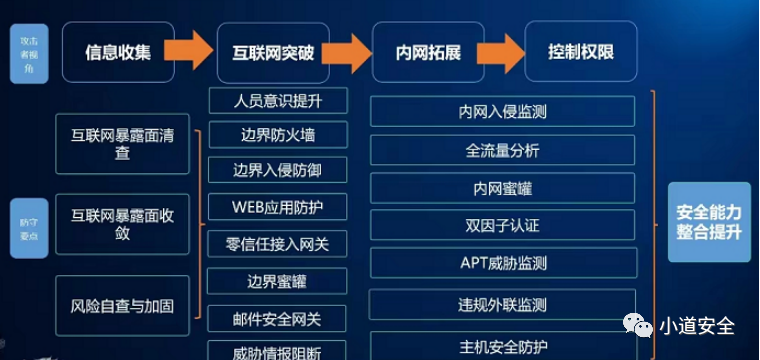

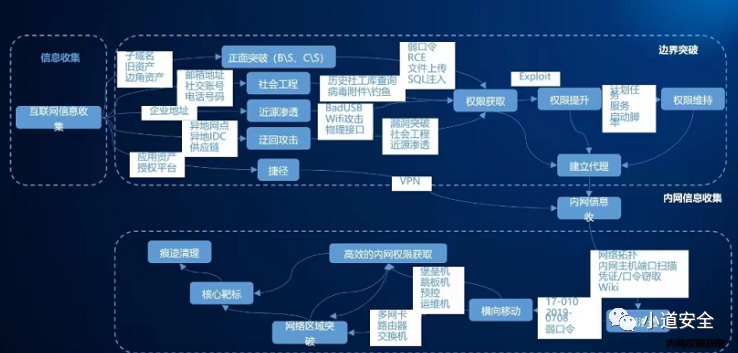

(上圖出自公安部第一研究所的分享會) 防守方它是不限制防御方式、監(jiān)控全網(wǎng)攻擊、及時發(fā)現(xiàn)并處理問題、避免內(nèi)部系統(tǒng)被攻陷。 防守方的評分規(guī)則:發(fā)現(xiàn)類、消除類、應(yīng)急處置類、追蹤溯源類、演習(xí)總結(jié)類攻擊。 攻擊方是不限制攻擊方式、不限制攻擊手段、不限制攻擊路徑、以獲取權(quán)限為目的。 攻擊方的評分規(guī)則:獲取權(quán)限、突破邊界、入侵分析、攻陷靶標(biāo)、重大成果。 防守方的防守要點: 1、限制報告數(shù)量,注重上報準(zhǔn)確度; 2、明確非正常防守扣分要求; 3、設(shè)置加分上限; 4、強(qiáng)化追蹤溯源重要性; 5、重視云、大、物、域控等管控權(quán)限;強(qiáng)調(diào)同等重要系統(tǒng)重要性。 防護(hù)方普遍存在的困難點: 防御與監(jiān)測覆蓋不全:防護(hù)以邊界為主,內(nèi)部防護(hù)較為薄弱,未覆蓋完整業(yè)務(wù)場景。資產(chǎn)管理難度大:缺少體系化、全面化資產(chǎn)發(fā)現(xiàn)手段,特別是互利網(wǎng)資產(chǎn)的管控不足,攻擊面大、敏感信息泄露未關(guān)注,例如github、微信公眾號、網(wǎng)盤、APP、小程序。 人員意識技能不足:保障過程要求多樣化安全專業(yè)人才,對分析及溯源人員提出更高要求,安全能力不足成為存在被社工風(fēng)險自動化處置率低:無穩(wěn)定可靠的保障威脅情報來源,對攻擊威脅情報處置滯后,依托人工分析效率低,事件檢出率低。弱口令存在率高:除了內(nèi)網(wǎng)的弱口令問題外,防守方對云平臺、大數(shù)據(jù)、物聯(lián)網(wǎng)等弱口令問題重視程度不夠。攻擊方突破手段 利用百度文庫、github、fofa、域名注冊、互聯(lián)網(wǎng)暴露資產(chǎn)渠道收集信息;利用網(wǎng)站、系統(tǒng)應(yīng)用、手機(jī)APP、微信小程序后臺漏洞打開互聯(lián)網(wǎng)入口;控制內(nèi)部員工郵箱、辦公終端、配合社工手段獲取vpn賬號密碼進(jìn)入內(nèi)網(wǎng);迂回攻擊下屬單位,進(jìn)入內(nèi)網(wǎng)后繞道攻擊總部目標(biāo);攻擊供應(yīng)鏈、挖掘漏洞或利用已分配權(quán)限進(jìn)入內(nèi)網(wǎng);利用第三方運維、內(nèi)部違規(guī)員工非常外聯(lián)入群專網(wǎng);使用弱口令、密碼復(fù)用、密碼猜測攻擊獲取權(quán)限;控制欲控、堡壘機(jī)、云平臺、單點登錄、殺毒軟件后臺等系統(tǒng)以點打面;搜索多網(wǎng)卡主機(jī)、4A系統(tǒng)、網(wǎng)閘等設(shè)備縱向滲透;攻擊核心主機(jī)獲取重要系統(tǒng)權(quán)限;對內(nèi)部員工發(fā)動水坑、求職APP釣魚郵件、QQ聊天、信用卡賬單等社工手段進(jìn)入辦公網(wǎng);攻擊第三方、利用第三方接入網(wǎng)絡(luò)攻擊目標(biāo)單位。漏洞攻擊 漏洞攻擊類型包括:SQL注入(GET注入、POST注入、HTTP頭注入)、XSS(跨站腳本攻擊)、暴力破解、掃描探測、弱口令、遠(yuǎn)程命令執(zhí)行、反序列化、任意代碼執(zhí)行、URL重定向、文件包含、任意文件上傳、未授權(quán)訪問、目錄穿越、業(yè)務(wù)邏輯篡改。

(上圖出自公安部第一研究所的分享會) 攻防演練中高頻的漏洞: 1、web漏洞為主:SQL注入、XSS(跨站腳本攻擊)、文件上傳漏洞等等 2、以獲取系統(tǒng)權(quán)限漏洞為主 ? ? ? ? 2.1、代碼執(zhí)行漏洞 ? ? ? ? 2.2、反序列化漏洞 ? ? ? ? 2.3、遠(yuǎn)程命令執(zhí)行漏洞 ? ? ? ? 2.4、任意文件上傳漏洞 3、代碼執(zhí)行漏洞代表:struts2、spring 4、反序列化執(zhí)行漏洞代表:shiro、fastjson 攻擊手段和方式 常見的攻擊手段包括:Oday漏洞攻擊、社工釣魚攻擊、多源低頻攻擊、人員和管理漏洞探測、武器化攻擊等等。

(上圖出自公安部第一研究所的分享會) 常見的攻擊方式 弱口令攻擊:1.攻擊使用弱口令的終端、vpn、郵箱、設(shè)備等;2.內(nèi)外部賬號密碼復(fù)用的用戶。 釣魚攻擊:通過偽裝方式進(jìn)行將木馬或后門程序發(fā)給用戶(一般通過冒充群管理員發(fā)釣魚郵件、冒充企業(yè)發(fā)招聘信息、冒充銀行發(fā)信用卡賬單信息、冒充淘寶商家發(fā)福利信息等進(jìn)行偽裝的URL、圖片、文件),然后進(jìn)行后門程序功能開啟和攻擊。 用戶系統(tǒng)攻擊:攻擊大量存有用戶信息、人員組織架構(gòu)的系統(tǒng)、終端(VPN系統(tǒng)、郵件系統(tǒng)、OA系統(tǒng)、統(tǒng)一身份認(rèn)證等等) 集權(quán)系統(tǒng)攻擊:攻擊集中類型管理器(堡壘機(jī)、統(tǒng)一身份認(rèn)證);攻擊運維系統(tǒng),集中監(jiān)控類型的系統(tǒng)。 橫向擴(kuò)展攻擊:攻擊存在跨網(wǎng)段的辦公、業(yè)務(wù)終端和設(shè)備 攻防演練的階段

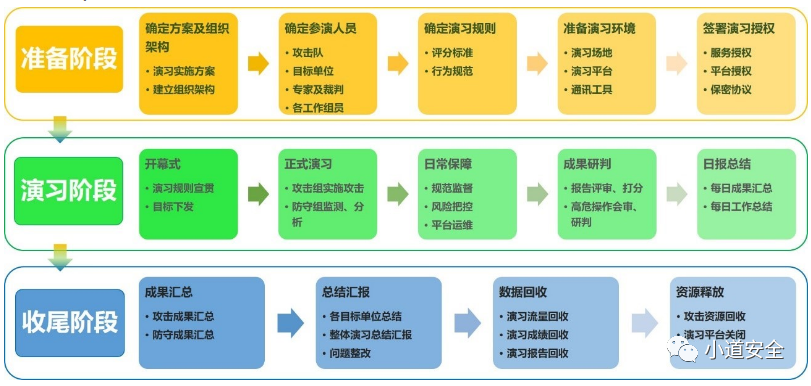

(上圖來自奇安信官網(wǎng)) 啟動階段:保障團(tuán)隊組建、制定保障行動計劃、簽訂保密協(xié)議 備戰(zhàn)階段:資產(chǎn)清楚與管理、全面風(fēng)險自查、防護(hù)體系建設(shè)、攻防演練實戰(zhàn)賦能 臨戰(zhàn)階段:實戰(zhàn)化流程制定、全員攻防演練宣導(dǎo)、全員社工防范測試、安全演練模擬與總結(jié)、風(fēng)險持續(xù)評估優(yōu)化 實戰(zhàn)階段:安全專家值守、實戰(zhàn)演練能力(包括:情報整合能力、安全監(jiān)測能力、安全分析能力、聯(lián)防聯(lián)控能力、威脅溯源反制能力、應(yīng)急響應(yīng)能力)、防守成功上報、外部專家支持。 總結(jié)階段:攻擊還原分析、防守復(fù)盤總結(jié)、知識總結(jié)與固化、演練總結(jié)報告編制、防護(hù)能力提升 備戰(zhàn)階段的全面風(fēng)險自查:資產(chǎn)自查、資產(chǎn)安全評估(漏掃、滲透)、賬號口令檢查(VPN、域控)、入侵痕跡檢查、信息泄露檢查、供應(yīng)鏈檢查、人員安全意識評估。 備戰(zhàn)階段互聯(lián)網(wǎng)暴露資產(chǎn)自查:APP暴露、信息泄露、幽靈資產(chǎn)、失陷資產(chǎn)、高危主機(jī)暴露、暴露資產(chǎn)現(xiàn)狀、外聯(lián)機(jī)構(gòu)信息、分支機(jī)構(gòu)信息。 互聯(lián)網(wǎng)資產(chǎn)的外聯(lián)機(jī)構(gòu)信息:github(或開源社區(qū))、APP應(yīng)用、微信小程序、微信公眾號、賬號泄露、郵箱泄露、百度文庫、各大網(wǎng)盤、未知IP、未知域名、未知系統(tǒng)、未知主機(jī)、微信情報標(biāo)記惡意攻擊源,高危端口暴露、各大應(yīng)用市場app、子公司或分支結(jié)構(gòu)暴露信息。 小結(jié) 攻防演練過程中最關(guān)注的是權(quán)限和數(shù)據(jù)這兩個點,基于對這兩個點進(jìn)行攻防。 通過每年的攻防演練可以促進(jìn)安全發(fā)展: 強(qiáng)化安全保障,助力重大會議安保;同業(yè)競爭排名,提高耽誤業(yè)內(nèi)聲譽;以賽代練,提升單位信息安全防護(hù)水平;真槍實彈攻防,檢驗信息安全防護(hù)成效。攻防演練過程需要涉及的一些流程: 明確工作職責(zé)、梳理可落地方案資產(chǎn)全面清點,已知、未知資產(chǎn)全管控全面安全自查,整改措施到位、責(zé)任層層下發(fā)通過演習(xí)找準(zhǔn)風(fēng)險點,檢驗組織及運營流程有效性。統(tǒng)籌安排、協(xié)同工作、分工有序、共同完成攻防演練的任務(wù)。攻防演練過程中通過協(xié)同用戶及相關(guān)廠商組件演練保障團(tuán)隊,共同開展防守工作,通過保障團(tuán)隊確保監(jiān)控數(shù)據(jù)準(zhǔn)確、事件處理妥當(dāng),威脅溯源有法。 粉絲福利;??攻防演練全套學(xué)習(xí)資料免費下載?? ?CSDN大禮包:《黑客&網(wǎng)絡(luò)安全入門&進(jìn)階學(xué)習(xí)資源包》免費分享

?技術(shù)文檔和電子書 都是我自己整理的,包括我參加大型網(wǎng)安行動、CTF和挖SRC漏洞的經(jīng)驗和技術(shù)要點,電子書也有200多本,由于內(nèi)容的敏感性,我就不一一展示了。

?CSDN大禮包:《黑客&網(wǎng)絡(luò)安全入門&進(jìn)階學(xué)習(xí)資源包》免費分享 |

【本文地址】

| 今日新聞 |

| 推薦新聞 |

| 專題文章 |